Blank Image: nasconde gli script di phishing nei file SVG

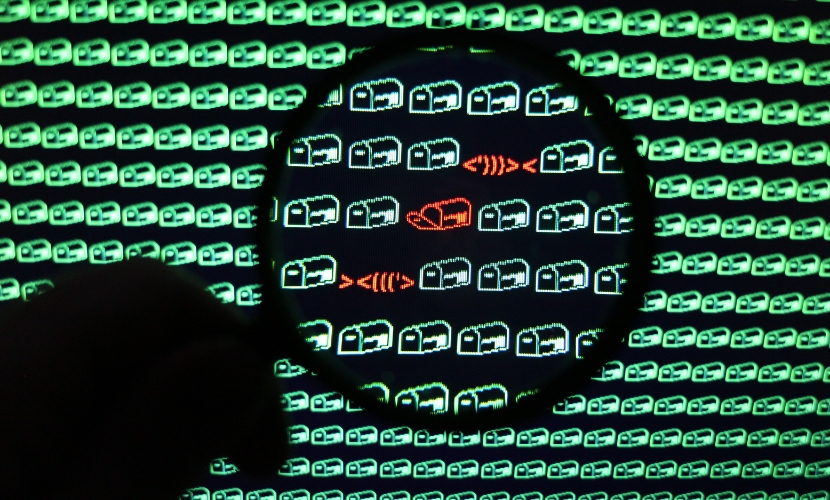

Lo scorso gennaio alcuni ricercatori di Avanan, azienda di cloud e-mail e collaboration security sussidiaria di Check Point Software, hanno scoperto una nuova tipologia di attacco phishing in cui gli hacker nascondono il codice Javascipt dannoso all'interno di un'immagine .SVG vuota. Da qui il nome Blank Image usato per etichettare la tecnica.

La truffa, stando a quanto documentato, inizia con una falsa e-mail che sembra provenire da DocuSign e tramite la quale viene chiesto alla vittima di verificare il contenuto e firmare quanto prima il documento. Cliccando sul pulsante "Visualizza documento completo" si viene reindirizzati a una pagina DocuSign autentica e quindi attendibile dell'azienda californiana (in questo modo l'utente viene indotto a fidarsi dell'e-mail), mentre aprendo l'allegato HTML la catena di eventi degli hacker ha inizio con il vero attacco Blank Image. Poiché il codice malevolo è nascosto all'interno dell'allegato, l'e-mail può aggirare i consueti filtri di sicurezza.

Effettuando l'analisi del file HTML, i ricercatori hanno individuato un’immagine SVG codificata con Base64 (un programma di codifica da binario a testo) al cui interno è presente un codice JavaScript che reindirizza automaticamente la vittima verso un sito infetto. L’immagine, come anticipato, risulta essere vuota, in quanto serve solo ed esclusivamente per il reindirizzamento automatico sulla landing page o sul sito one-page dei cyber criminali.

A differenza delle immagini raster, come JPG e PNG, gli SVG sono immagini vettoriali basate su XML e possono contenere tag di script HTML. Quando un documento HTML visualizza un’immagine SVG tramite un tag <embed> o <iframe>, l’immagine viene visualizzata e il codice JavaScript al suo interno viene eseguito.

Vettore: e-mail

Tipo: malware

Tecniche: social engineering, blank image, HTML redirect

Target: qualsiasi utente finale

Di seguito alcuni semplici suggerimenti per stare al sicuro da truffe di questo tipo.

- Pensa sempre prima di scaricare un allegato. Questa tipologia di attacco informatico è progettato per indurti a scaricare gli allegati in modo impulsivo. Diffida da qualsiasi e-mail che contenga un allegato HTML o .htm.

- Non fare mai clic su un collegamento o sull'allegato da scaricare in una e-mail che non ti aspetti. In questo caso il Blank Image prende di mira gli utenti di DocuSign, ma la realtà dei fatti ci dice che questa truffa potrebbe essere replicata e utilizzata con qualsiasi organizzazione che gestisce accordi elettronici.

- Nelle aziende gli amministratori di sistema dovrebbero prendere in considerazione il blocco degli allegati HTML e trattarli come file eseguibili (.exe e .cab).

- Abilita l'autenticazione a più fattori (MFA) sui tuoi account quando è disponibile. MFA aggiunge un ulteriore livello di sicurezza e riduce le possibilità che i criminali informatici accedano al tuo account.